| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 정보처리기사실기

- Java

- 정처기

- 웹개발

- 자격증

- 정보처리기사기출

- IT자격증

- 프로그래밍

- 공부블로그

- IT

- Linux

- Django

- 정보처리기사

- 리눅스자격증

- 리눅스활용

- C

- 정처기실기

- python

- SW

- 리눅스명령어

- 리눅스마스터2급

- 장고

- 머신러닝

- 파이썬

- 리눅스

- 리눅스마스터

- 기사자격증

- 코딩

- 리눅스마스터2급2차

- 정처기기출

- Today

- Total

Tech Trail

[정보처리기사 실기] 2022년 1회 기출 단답 정리 본문

2022년 1회

1. 다음 설명에 맞는 RAID 단계를 숫자로 쓰시오.

|

-패티리(오류 검출 기능)가 없고 중복 없는 스트라이핑된 세트로 구성되어 있다.

-개선된 성능에 추가적인 기억 장치를 제공하는 장점이 있지만, 장애 시 데이터의 안전을 보장할 수 없다.

|

: 0

📚 RAID 유형

|

유형

|

설명

|

|

RAID0

|

스트라이핑된 세트로 구성

적어도 2개의 디스크 필요

|

|

RAID1

|

패리티가 없는 미러링된 세트로 구성

적어도 2개의 디스크 필요

|

|

RAID2

|

해밍코드 패리티 사용

|

|

RAID3

|

하나의 디스크를 패리티 정보를 위해 사용하고 나머지 디스크에 데이터를 균등하게 분산 저장

적어도 3개의 디스크 필요

|

|

RAID4

|

RAID3과 같은 방식이나, 블록 단위로 분산 저장.

적어도 3개의 디스크 필요

|

|

RAID5

|

각각의 디스크에 패리티 정보를 가지고 있는 방식.

적어도 3개의 디스크 필요

|

|

RAID6

|

하나의 패리티를 두 개의 리스크에 분산 저장

적어도 4개의 디스크가 필요

|

2. 다음에 해당되는 DB 트랜잭션 연산을 적으시오.

(1) 장애 발생 전 DB로 복구하는 기법으로 디스크에 저장된 로그를 분석하여 트랜잭션의 시작(Start)과 완료(Commit)에 대한 기록이 있는 트랜잭션의 작업을 재실행하는 기법

: Redo

(2) 장애 시 디스크에 저장된 로그를 분석하여 트랜잭션의 시작(Start)은 있지만, 완료(Commit) 기록이 없는 트랜잭션들이 작업한 변경 내용을 모두 취소하는 기법

: Undo

📚 Redo는 로그에 기록된 변경 사항을 다시 적용하고, Undo는 롤백(변경 취소)을 위해 사용됩니다.

📚 즉시 갱신은 변경 사항을 디스크에 즉시 반영하기 때문에 로그 기반 복구 시에 Redo와 Undo를 모두 사용할 수 있습니다. 반면에 지연 갱신은 변경 사항을 로그에만 저장하고 나중에 디스크에 반영하므로 주로 Redo만 사용됩니다.

4. 다음은 점수에 대해 내림차순 하는 SQL이다. ( ) 안에 들어갈 SQL 구문을 쓰시오.

|

SELECT name, score

FROM 성적 (ORDER) BY (score) (DESC)

|

📚ORDER BY 절은 속성값을 정렬하고자 할 때 사용한다.

(ASC: 오름차순, DESC: 내림차순, 키워드 생략 시 오름차순 정렬)

5. 이상 현상 중 삭제 이상에 대해 서술하시오.

: 정보 삭제 시 원치 않는 다른 정보가 같이 삭제되는 현상

📚 이상 현상

|

이상 현상

|

설명

|

|

삽입 이상

|

정보 저장 시 해당 정보의 불필요한 세부정보를 입력해야 하는 이상 현상

|

|

삭제 이상

|

정보 삭제 시 원치 않는 다른 정보가 같이 삭제되는 이상 현상

|

|

갱신 이상

|

중복 데이터 중에서 특정 부분만 수정되어 중복된 값이 모순을 일으키는 이상 현상

|

6. 다음은 파이썬 코드이다. 출력 결과를 쓰시오.

def func(num1, num2=2):

Print(‘a=’, num1, ‘b=’, num2)

func(20)

a= 20 b= 2

📚 func(20)을 통해 num1에 20이라는 값을 넘겨주고, num2는 넘겨주지 않았으므로 2가 됨

📚 Python은 , 단위로 띄어쓰기가 됨

7. 다음은 리스트와 관련된 파이썬 함수이다. 각 항목에 해당하는 함수를 보기에서 골라 쓰시오.

(1) 리스트 확장, 여러 값을 한 번에 추가할 수 있음

: extend()

(2) 마지막 또는 지정 요소를 삭제하고 그 값을 반환함

: pop()

(3) 역순으로 뒤집음

: reverse()

📚 리스트와 관련된 파이썬 함수

|

함수

|

설명

|

|

extend()

|

리스트 확장, 여러 값을 한 번에 추가

|

|

pop()

|

마지막 또는 지정 요소를 삭제하고 그 값을 반환

|

|

reverse()

|

역순으로 뒤집음

|

|

append()

|

리스트 마지막 요소 뒤에 값을 추가

|

|

insert()

|

리스트의 인덱스 위치에 값을 삽입

|

|

remove()

|

리스트에서 해당하는 값을 제거

|

8. 임시 키 무결성 프로토콜의 약자

: TKIP(Temporal Key Integrity Protocol)

9. 신체를 활용한 사용자 인터페이스(UI)를 무엇이라고 하는가?

: NUI(Natural User Interface)

📚 인간의 자연스러운 움직임

📚 UI의 유형에는 CLI, GUI, NUI, OUI가 있다.

|

유형

|

설명

|

|

CLI

(Command Line Interface)

|

- 정적인 텍스트 기반 인터페이스

- 명령어를 텍스트로 입력하여 조작하는 사용자 인터페이스

|

|

GUI

(Graphic User Interface)

|

- 그래픽 반응 기반 인터페이스

- 그래픽 환경을 기반으로 한 마우스나 전자펜을 이용하는 사용자 인터페이스

|

|

NUI

(Natural User Interface)

|

- 직관적 사용자 반응 기반 인터페이스

- 키보드나 마우스 없이 신체 부위를 이용하는 사용자 인터페이스

- 터치, 음성 포함

|

|

OUI

(Organic User Interface)

|

- 유기적 상호 작용 기반 인터페이스

- 현실에 존재하는 모든 사물이 입출력장치로 변화할 수 있는 사용자 인터페이스

|

10. 다음은 분석 도구에 대한 설명이다. 각 항목에 해당하는 도구를 보기에서 골라서 쓰시오.

(1) 실행하지 않고 원시 코드 분석

: Static Analysis

(2) 프로그램 동작이나 반응을 추적하고 보고함. 프로그램 모니터, 스냅샷 생성

: Dynamic Analysis

📚 정적 분석(Static Analysis)은 소프트웨어를 실행하지 않고 코드를 분석하는 기법이다.

📚 동적 분석(Dynamic Analysis)은 소프트웨어를 실행하여 동작이나 반응을 추적하고 분석하는 기법이다.

12. 다음에서 설명하는 인터페이스 도구를 쓰시오.

|

-자바를 이용한 xUnit 테스트 도구이다.

-Erich Gamma와 Kent Beck 등이 작성한 오픈소스로 JAVA 단위 테스트 프레임워크이다.

-어노테이션(‘@’기호)으로 간결하게 지원

|

: JUnit

13. 다음에서 블랙박스 테스트 기법인 것을 3가지 골라 쓰시오.

: Boundary Value Analysis, Equivalence Partitioning, Cause-Effect Graph

16. 정보보호 관리체계의 영문 약자는 무엇인가?

: ISMS(Information Security Management System)

17. 다음은 키에 대한 설명이다. ( ) 안에 들어갈 용어를 쓰시오.

|

- 슈퍼 키는 (유일성)의 속성을 갖는다.

- 후보 키는 (유일성)과 (최소성)의 속성을 갖는다.

|

📚 슈퍼 키는 나만 특정할 수 있으면 됨

📚 후보 키는 예를 들어, 주민번호는 이름과 나이를 알 필요 없이 개별 레코드를 고유하게 식별할 수 있는 후보 키가 될 수 있음

📚 키의 종류

|

종류

|

설명

|

|

기본 키

(Primary Key)

|

후보 키 중에서 선택받아 테이블의 튜플들을 고유하게 식별하는 키

|

|

대체 키

(Alternate Key)

|

후보 키 중에서 기본 키로 선택되지 않은 키

|

|

후보 키

(Candidate Key)

|

유일성과 최소성을 모두 만족하는 키

|

|

슈퍼 키

(Super Key)

|

유일성은 만족하지만, 최소성은 만족하지 못하는 키

|

|

외래 키

(Foreign Key)

|

한 릴레이션의 칼럼이 다른 릴레이션의 기본 키로 이용되는 키

|

18. 공격 대상이 방문할 가능성이 있는 합법적 웹사이트를 미리 감염시켜 놓고, 피해자가 방문했을 때 피해자의 컴퓨터에 악성 프로그램을 배포하는 공격기법을 보기에서 골라서 쓰시오.

: Watering Hole

📚 공격기법

|

공격기법

|

설명

|

|

파밍

(Pharming)

|

인터넷 주소창에 방문하고자 하는 사이트 URL을 입력하였을 때 가짜 사이트(fake site)로 이동시키는 공격기법

|

|

드라이브 바이 다운로드

(Drive By Download)

|

악의적인 해커가 불특정 웹 서버와 웹 페이지에 악성 스크립트를 설치하고, 불특정 사용자 접속 시 사용자 동의 없이 실행되어 의도된 서버(멀웨어 서버)로 연결하여 감염시키는 공격기법

|

|

비즈니스 스캠

(Business SCAM)

|

기업 이메일 계정 도용하여 무역 거래 대금 가로채는 사이버 범죄

|

|

피싱

(Phishing)

|

소셜 네트워크에서 악의적인 사용자가 지인 또는 특정 유명인으로 가장하여 불특정 다수의 정보를 탈취하는 공격기법

|

|

사이버 킬체인

(Cyber Kill Chain)

|

록히드 마틴의 사이버 킬체인은 공격형 방위시스템으로 지능적, 지속적 사이버 공격에 대해 7단계 프로세스별 공격 분석 및 대응을 체계화한 APT 공격 방어 분석 모델

|

|

랜섬웨어

(Ransomware)

|

악성코드의 한 종류로 감염된 시스템의 파일들(문서, 사진 등)을 암호화하여 복호화할 수 없도록 하고, 피해자로 하여금 암호화된 파일을 인질처럼 잡고 몸값을 요구 악성 소프트웨어

|

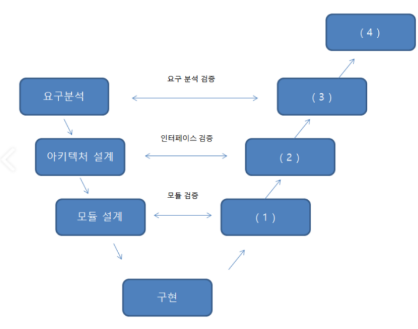

20. 다음은 소프트웨어 개발 프로세스 중 V모델에 대한 그림이다. (1)~(4)까지 들어갈 테스트를 쓰시오.

(1) 단위 테스트

(2) 통합 테스트

(3) 시스템 테스트

(4) 인수 테스트

📚 소프트웨어 개발 프로세스 중 V 모델에서 사용되는 테스트: 단통시인

|

테스트 레벨 종류

|

설명

|

|

단위 테스트

|

소프트웨어 설계의 최소 단위인 모듈이나 컴포넌트에 초점을 맞춘 테스트

|

|

통합 테스트

|

단위 테스트를 통과한 모듈 사이의 인터페이스, 통합된 컴포넌트 간의 상호 작용을 검증하는 테스트

|

|

시스템 테스트

|

통합된 단위 시스템의 기능이 시스템에서 정상적으로 수행되는지를 검증하는 테스트

|

|

인수 테스트

|

계약상의 요구사항이 만족되었는지 확인하기 위한 테스트

|

'Learning > 정보처리기사' 카테고리의 다른 글

| [정보처리기사 실기] 2022년 2회 기출 단답 정리 (0) | 2023.11.07 |

|---|---|

| [정보처리기사 실기] 2022년 1회 기출 단답 점검 테스트 (0) | 2023.11.07 |

| [정보처리기사 실기] 2021년 3회 기출 단답 점검 테스트 (0) | 2023.11.06 |

| [정보처리기사 실기] 2021년 3회 기출 단답 정리 (0) | 2023.11.06 |

| [정보처리기사 실기] 2021년 2회 기출 단답 점검 테스트 (0) | 2023.11.06 |